Para esta entrada se nos pidió realizar un programa en ns-2/3 donde a partir de una topología y la transmisión de paquetes (en una entrada anterior se habló de la pérdida de paquetes) al ver el comportamiento que tiene éste en el control de la congestión de tráfico.

Teoría:

Viendo un poco de teoría y buscando lo que se quiere implementar es:

Teniendo una topología entre nodos, en esta hay una transmisión de datos, suponiendo que nodo A y nodo B (servidor) hace peticiones, se tiene un flujo en el ancho de banda, en determinado momento el ancho de banda se ve congestionado ocasionando la pérdida de paquetes, para poder controlar esto lo que se puede hacer es disminuir el tiempo en el que se mandan los paquetes, reduciendo así su congestión.

Código:

Para esta entrada mediré el rendimiento que se tiene entre los nodos, teniendo variaciones en el envio de paquetes.

Resultados:

En los resultados obtenidos tuve un ligero problema, ya que me monstró error en el parseo, para poder obtener el rendimiento se empleó una fórmula que viene más abajo de referencia donde el paquete saliente es divido por el incremento que va teniendo éste por 8 que es una constante por el tamaño del paquete y todo esto dividido en 1024, que el es limite máximo que puede tener nuestro paquete.

Notas:

Faltó realizar u obtener una simulación en gráfica, ya que los resultados obtenidos no son del todo satisfactorios.

Referencias:

http://web.mst.edu/~bckd2/CpE401/project/NS2%20simulations/special_study%20on%20TCP.pdf

http://www2.ensc.sfu.ca/~ljilja/ENSC835/Spring02/Projects/bian_zhang.hilary/Hilary_and_Bian_Report.pdf

http://www.profesores.frc.utn.edu.ar/sistemas/ingsanchez/Redes/Archivos/CCong.asp

martes, 30 de abril de 2013

Actividad 9: Sugerencias de usabilidad

Proyecto: Automóvil inteligente

Sugerencias: Me pareció bien que hayan hecho un focus group, me hubiera agradado que en los resultados englobaran un poco mas los datos obtenidos, al igual también hubiera sido buena idea implementar el método "Hombre detrás de la cortina", para ver el comportamiento de los usuarios.

Proyecto: Computadora inteligente

Sugerencias: Me pareció bien en la forma que mostraron la prueba que hicieron, al igual informar de los resultados obtenidos y especificando su tipo de usuario a quién será dirigido, como las pruebas aplicadas a estos. Me gustaría que se hiciera otra pruebas con una mayor población.

Proyecto: Oficina personalizada

Sugerencias: Me pareció interesante la forma en la que se presentó las pruebas, me hubiera gustado que incluyeran un poco más el proceso que llevaron a cabo, al igual que los resultados obtenidos. Otra de las sugerencias podría ser aplicar otro tipo de pruebas a su tipo de usuario.

Proyecto: Localizador

Sugerencias: Me pareció interesante que hayan incluido evaluación heurística y recorrido cognitivo, aunque en éstas falto mostrar más los resultados obtenidos y el proceso de este, ya que dejan algunos espacios en los resultados o las conclusiones, a la teoría que mencionan, también mencionan el uso de entrevistas y evaluación con eyetracking, así que me hubiera gustado ver más sobre los resultados obtenidos en éste.

Proyecto: Galería inteligente

Sugerencias: Me pareció adecuado el test que hicieron en mi opinión hubiera sido de mucha ayuda y les podría servir de retroalimentación el emplear una mayor cantidad de usuarios de distintas edades, ya que su proyecto interactuará con diferentes tipos de poblaciones, al igual hubiera sido bien marcar más las conclusiones y datos obtenidos.

Proyecto: Despertador inteligente

Sugerencias: Muy bien desarrollado las pruebas que se hicieron al igual que las conclusiones obtenidas, me pareció interesante que hayan incluido ya una interfaz del sistema, solo como comentario sería aplicar el test a más usuarios.

Proyecto: Casa inteligente

Sugerencias: Muy completa las pruebas que hicieron, el desarrollo de como se llevo a cabo y las conclusiones obtenidas, al igual que el comentario anterior podría ser de mucha utilidad aplicarlo a más usuarios.

Proyecto: Garage inteligente

Sugerencias: Completa las pruebas que hicieron, me gustó que hayan marcado diferentes escenarios para el proyecto, al igual el desarrollo y las conclusiones de éste, al igual de los demás comentarios me gustaría que hicieran la prueba a más usuarios.

Sugerencias: Me pareció bien que hayan hecho un focus group, me hubiera agradado que en los resultados englobaran un poco mas los datos obtenidos, al igual también hubiera sido buena idea implementar el método "Hombre detrás de la cortina", para ver el comportamiento de los usuarios.

Proyecto: Computadora inteligente

Sugerencias: Me pareció bien en la forma que mostraron la prueba que hicieron, al igual informar de los resultados obtenidos y especificando su tipo de usuario a quién será dirigido, como las pruebas aplicadas a estos. Me gustaría que se hiciera otra pruebas con una mayor población.

Proyecto: Oficina personalizada

Sugerencias: Me pareció interesante la forma en la que se presentó las pruebas, me hubiera gustado que incluyeran un poco más el proceso que llevaron a cabo, al igual que los resultados obtenidos. Otra de las sugerencias podría ser aplicar otro tipo de pruebas a su tipo de usuario.

Proyecto: Localizador

Sugerencias: Me pareció interesante que hayan incluido evaluación heurística y recorrido cognitivo, aunque en éstas falto mostrar más los resultados obtenidos y el proceso de este, ya que dejan algunos espacios en los resultados o las conclusiones, a la teoría que mencionan, también mencionan el uso de entrevistas y evaluación con eyetracking, así que me hubiera gustado ver más sobre los resultados obtenidos en éste.

Proyecto: Galería inteligente

Sugerencias: Me pareció adecuado el test que hicieron en mi opinión hubiera sido de mucha ayuda y les podría servir de retroalimentación el emplear una mayor cantidad de usuarios de distintas edades, ya que su proyecto interactuará con diferentes tipos de poblaciones, al igual hubiera sido bien marcar más las conclusiones y datos obtenidos.

Proyecto: Despertador inteligente

Sugerencias: Muy bien desarrollado las pruebas que se hicieron al igual que las conclusiones obtenidas, me pareció interesante que hayan incluido ya una interfaz del sistema, solo como comentario sería aplicar el test a más usuarios.

Proyecto: Casa inteligente

Sugerencias: Muy completa las pruebas que hicieron, el desarrollo de como se llevo a cabo y las conclusiones obtenidas, al igual que el comentario anterior podría ser de mucha utilidad aplicarlo a más usuarios.

Proyecto: Garage inteligente

Sugerencias: Completa las pruebas que hicieron, me gustó que hayan marcado diferentes escenarios para el proyecto, al igual el desarrollo y las conclusiones de éste, al igual de los demás comentarios me gustaría que hicieran la prueba a más usuarios.

lunes, 29 de abril de 2013

Actividad 9: Lectura científica consumo eficiente en las redes

Para ésta semana se nos pidió hacer un resumen de un documento científico, el documento que elegí va relacionado con el ahorro de energia en las redes inalámbricas:

Hay dos métodos básicos para la medida de EE:

Modelo de consumo RBS:

RBS conforma a la misma norma, pero producidos por diferentes fabricantes están probable implementan de forma diferente, y por lo tanto muestran diferentes perfiles de consumo de energía. El modelo genérico consumo de energía abstrae las principales fuentes de consumo de energía en un RBS, que ayuda a aislar los problemas de consumo de energía en y derivar soluciones EE para RBS.

Se emplea el modelo EE definido por el Instituto Europeo de Normas de Telecomunicaciones (ETSI) para equipos de red de acceso inalámbrico, en la cuál define los métodos y prácticas comunes para modelar, medir y evaluar la EE de RBS en diversas redes de acceso inalámbrico, incluyendo GSM, acceso múltiple por división de código de banda ancha (WCDMA), Interoperabilidad mundial para acceso por microondas (WiMAX), y los sistemas LTE.

Los equipos RBS son un componente de red que sirve para las interfaces del dispositivo móvil a través de una interfaz aérea y de la red de infraestructura inalámbrica. Radio transmisores-receptores, que incluyen la frecuencia de radio (RF). Transceptores de radio son responsables de la transmisión y recepción de señales de radio, así como el envío y recepción de señales desde las entidades de red más altas.

Otras Definiciones:

Dominio de Tiempo:

Son soluciones de dominio del tiempo en conexiones temporalmente cerradas.

Dominio de Frecuencia:

Son soluciones dominio del tiempo en conexiones temporalmente cerradas APs en un RBS cuando en el tiempo.

En el dominio de la frecuencia hay principalmente dos métodos para el ahorro de energía: reducción de la agregación de ancho de banda y el transportista.

Reducción de ancho de banda - Dado que la especificación de la capa física de LTE soporta un conjunto de anchos de banda de trans-misión, es posible que un RBS para cambiar el ancho de banda de canal si es necesario. La técnica de reducción de ancho de banda se adapta la anchura de banda con la carga de tráfico de enlace descendente. Para man-tener la misma densidad espectral de potencia (PSD), el ancho de banda más pequeña requiere menos energía radiada. Si el tráfico de enlace descendente es baja, el canal de ancho de banda puede ser reducido de manera que se requiere menos potencia.

Agregación Carrier - En el enfoque de agregación de portadoras, se supone que en un RBS los portadores se agregan por grupos, y cada grupo se sirve por AP individuales. La idea es cerrar la AP asociado cuando los portadores agregados correspondientes no están previstas para el tráfico de enlace descendente. En este caso, este enfoque cie-mente se basa en la aplicación de la RBS.

Dominio espacial

Los enfoques mencionados en el tiempo y el dominio de la frecuencia se emplean en una sola RBS. En el dominio espacial, sin embargo, las soluciones pueden extenderse a las redes heterogéneas, y por lo tanto más flexible. Los principales métodos utilizados en la actualidad en el dominio espacial son la reducción de número de antena en un RBS y configurar dinámicamente las células en un escenario multicelular.

Reducir el número de antena - la reducción de la antena número es la técnica de ahorro de energía más utilizada en el dominio espacial. Se trabaja para la situación en la que la carga de tráfico de una célula es baja.

Activar / Desactivar Móvil - Desconexión La célula enfoque es un enfoque a nivel de sistema que trabaja en un área cubierta por múltiples células, donde las células pueden utilizar diferentes tecnologías de acceso de radio (RAT). Este enfoque no tiene necesidad de modificar los componentes de bajo capa en el RBS. Cuando la carga de tráfico en una determinada zona es baja, algunas células pueden ser cerradas, y las unidades UE atendidas están hechos a mano ed a las células restantes.

Estructura de Capas - Proponemos el abordaje estructura en capas para mejorar aún más EE de las redes de acceso inalámbrico. La estructura en capas es una combinación de diferentes sistemas / redes para servir mismos dispositivos móviles. Las capas se les permite usar diferentes RAT. Normalmente, una red de área amplia inalámbrica (WWAN) se implementa en una sola capa, y las redes de área local inalámbricas (WLAN) se utilizan en otras capas.

Soluciones híbridas

Las soluciones híbridas combinan soluciones en diferentes dominios de adaptar el consumo de energía de un RBS en diferentes condiciones de tráfico. Por ejemplo, para maximizar el ahorro de energía de ganancia en condiciones de tráfico muy bajos de enlace descendente, un RBS se puede configurar para utilizar sola portadora debajo de la caja portadora de agregación, una sola antena, 1,4 MHz en lugar de ancho de banda de 20 MHz, y el número máximo de subtramas MBSFN en un marco. Los estudios preliminares han demostrado que proporciona una mejora significativa frente a una solución independiente. El desafío de soluciones híbridas es el tiempo y de señalización para la reconfiguración del sistema, así como la evitación del impacto en el rendimiento UE procesa-miento / interrupción.

Conclusión

En el documento se abarca lo que es el red LTE se identifica que el problema del consumo de energía común en un RBS de un sistema de acceso inalámbrico es el problema de la escala de carga de tráfico energía. Este problema puede ser abordado por las soluciones de la hora, la frecuencia y dominios espaciales. Como soluciones de la mayoría sólo se centran en un solo RBS, creemos que las soluciones más prometedoras son las que se aplican técnicas híbridas cruzan múltiples sistemas / redes.

Opinión personal

En mi opinión personal el desarrollo, campo de investigación y el gran reto que se encuentra en esta área es muy interesante, ya que como se menciona en la introducción la rama de dispositivos móviles esta creciendo de una manera exponencial, teniendo mucho auge, una de las desventajas es como se menciona la tecnología cambia constantemente, así que al momento de desarrollar o invertir años en desarrollo para ser eficiente, ya habrá nacido otra tecnología la cuál la sustutirá.

Referencia:

"NETWORK ENERGY SAVING TECHNOLOGIES FOR GREEN WIRELESS ACCESS NETWORKS", TAO CHEN, VTT TECHNICAL RESEARCH CENTRE OF FINLAND YANG YANG, SHANGHAI RESEARCH CENTER ON WIRELESS COMMUNICATIONS, CAS SHANGHAI INSTITUTE OF MICROSYSTEM AND INFORMATION TECHNOLOGY HONGGANG ZHANG, ZHEJIANG UNIVERSITY HAESIK KIM, VTT TECHNICAL RESEARCH CENTRE OF FINLAND KARI HORNEMAN, NOKIA SIEMENS NETWORKS.

"NETWORK ENERGY SAVING TECHNOLOGIES FOR GREEN WIRELESS ACCESS NETWORKS"

TAO CHEN, VTT TECHNICAL RESEARCH CENTRE OF FINLAND YANG YANG, SHANGHAI RESEARCH CENTER ON WIRELESS COMMUNICATIONS, CAS SHANGHAI INSTITUTE OF MICROSYSTEM AND INFORMATION TECHNOLOGY HONGGANG ZHANG, ZHEJIANG UNIVERSITY HAESIK KIM, VTT TECHNICAL RESEARCH CENTRE OF FINLAND KARI HORNEMAN, NOKIA SIEMENS NETWORKS.

Introducción:

Actualmente la industria de los dispositivos móviles se enfrenta a un reto importante en el consumo de energía. En consecuencia, las infraestructuras inalámbricas tienen que ser desplegados con grandes demandas de energía. Mientras tanto, los servicios de uso intensivo de datos están empezando a dominar los servicios móviles.

Definiciones:

EE: Eficiencia Energética

Definiciones:

EE: Eficiencia Energética

R es la velocidad de bits de información,

P es la potencia recibida,

B es el ancho de banda,

N0 es la densidad espectral de potencia de ruido.

Entendiendo la eficiencia energética:

El trabajo útil en un sistema de comunicación se refiere al esfuerzo para entregar señales moduladas para el intercambio de información.

La definición de EE varía en función de los objetos medidos.Hay dos métodos básicos para la medida de EE:

- Relación de eficiencia de potencia de salida / total de energía para la alimentación de entrada / energía. Esta definición es ampliamente utilizado por los sistemas y componentes tales como la fuente de alimentación, las AP, y las antenas.

- Rendimiento por unidad de consumo de energía. Esto se conoce como operaciones de punto flotante por segundo (FLOPS) en el procesamiento de señales digitales (DSP), millones de instrucciones por segundo (MIPS) en los sistemas informáticos, y el rendimiento (bits por segundo) en los sistemas de comunicación.

Modelo de consumo RBS:

RBS conforma a la misma norma, pero producidos por diferentes fabricantes están probable implementan de forma diferente, y por lo tanto muestran diferentes perfiles de consumo de energía. El modelo genérico consumo de energía abstrae las principales fuentes de consumo de energía en un RBS, que ayuda a aislar los problemas de consumo de energía en y derivar soluciones EE para RBS.

Se emplea el modelo EE definido por el Instituto Europeo de Normas de Telecomunicaciones (ETSI) para equipos de red de acceso inalámbrico, en la cuál define los métodos y prácticas comunes para modelar, medir y evaluar la EE de RBS en diversas redes de acceso inalámbrico, incluyendo GSM, acceso múltiple por división de código de banda ancha (WCDMA), Interoperabilidad mundial para acceso por microondas (WiMAX), y los sistemas LTE.

Los equipos RBS son un componente de red que sirve para las interfaces del dispositivo móvil a través de una interfaz aérea y de la red de infraestructura inalámbrica. Radio transmisores-receptores, que incluyen la frecuencia de radio (RF). Transceptores de radio son responsables de la transmisión y recepción de señales de radio, así como el envío y recepción de señales desde las entidades de red más altas.

Otras Definiciones:

Dominio de Tiempo:

Son soluciones de dominio del tiempo en conexiones temporalmente cerradas.

Dominio de Frecuencia:

Son soluciones dominio del tiempo en conexiones temporalmente cerradas APs en un RBS cuando en el tiempo.

En el dominio de la frecuencia hay principalmente dos métodos para el ahorro de energía: reducción de la agregación de ancho de banda y el transportista.

Reducción de ancho de banda - Dado que la especificación de la capa física de LTE soporta un conjunto de anchos de banda de trans-misión, es posible que un RBS para cambiar el ancho de banda de canal si es necesario. La técnica de reducción de ancho de banda se adapta la anchura de banda con la carga de tráfico de enlace descendente. Para man-tener la misma densidad espectral de potencia (PSD), el ancho de banda más pequeña requiere menos energía radiada. Si el tráfico de enlace descendente es baja, el canal de ancho de banda puede ser reducido de manera que se requiere menos potencia.

Agregación Carrier - En el enfoque de agregación de portadoras, se supone que en un RBS los portadores se agregan por grupos, y cada grupo se sirve por AP individuales. La idea es cerrar la AP asociado cuando los portadores agregados correspondientes no están previstas para el tráfico de enlace descendente. En este caso, este enfoque cie-mente se basa en la aplicación de la RBS.

Dominio espacial

Los enfoques mencionados en el tiempo y el dominio de la frecuencia se emplean en una sola RBS. En el dominio espacial, sin embargo, las soluciones pueden extenderse a las redes heterogéneas, y por lo tanto más flexible. Los principales métodos utilizados en la actualidad en el dominio espacial son la reducción de número de antena en un RBS y configurar dinámicamente las células en un escenario multicelular.

Reducir el número de antena - la reducción de la antena número es la técnica de ahorro de energía más utilizada en el dominio espacial. Se trabaja para la situación en la que la carga de tráfico de una célula es baja.

Activar / Desactivar Móvil - Desconexión La célula enfoque es un enfoque a nivel de sistema que trabaja en un área cubierta por múltiples células, donde las células pueden utilizar diferentes tecnologías de acceso de radio (RAT). Este enfoque no tiene necesidad de modificar los componentes de bajo capa en el RBS. Cuando la carga de tráfico en una determinada zona es baja, algunas células pueden ser cerradas, y las unidades UE atendidas están hechos a mano ed a las células restantes.

Estructura de Capas - Proponemos el abordaje estructura en capas para mejorar aún más EE de las redes de acceso inalámbrico. La estructura en capas es una combinación de diferentes sistemas / redes para servir mismos dispositivos móviles. Las capas se les permite usar diferentes RAT. Normalmente, una red de área amplia inalámbrica (WWAN) se implementa en una sola capa, y las redes de área local inalámbricas (WLAN) se utilizan en otras capas.

Soluciones híbridas

Las soluciones híbridas combinan soluciones en diferentes dominios de adaptar el consumo de energía de un RBS en diferentes condiciones de tráfico. Por ejemplo, para maximizar el ahorro de energía de ganancia en condiciones de tráfico muy bajos de enlace descendente, un RBS se puede configurar para utilizar sola portadora debajo de la caja portadora de agregación, una sola antena, 1,4 MHz en lugar de ancho de banda de 20 MHz, y el número máximo de subtramas MBSFN en un marco. Los estudios preliminares han demostrado que proporciona una mejora significativa frente a una solución independiente. El desafío de soluciones híbridas es el tiempo y de señalización para la reconfiguración del sistema, así como la evitación del impacto en el rendimiento UE procesa-miento / interrupción.

Conclusión

En el documento se abarca lo que es el red LTE se identifica que el problema del consumo de energía común en un RBS de un sistema de acceso inalámbrico es el problema de la escala de carga de tráfico energía. Este problema puede ser abordado por las soluciones de la hora, la frecuencia y dominios espaciales. Como soluciones de la mayoría sólo se centran en un solo RBS, creemos que las soluciones más prometedoras son las que se aplican técnicas híbridas cruzan múltiples sistemas / redes.

Opinión personal

En mi opinión personal el desarrollo, campo de investigación y el gran reto que se encuentra en esta área es muy interesante, ya que como se menciona en la introducción la rama de dispositivos móviles esta creciendo de una manera exponencial, teniendo mucho auge, una de las desventajas es como se menciona la tecnología cambia constantemente, así que al momento de desarrollar o invertir años en desarrollo para ser eficiente, ya habrá nacido otra tecnología la cuál la sustutirá.

Referencia:

"NETWORK ENERGY SAVING TECHNOLOGIES FOR GREEN WIRELESS ACCESS NETWORKS", TAO CHEN, VTT TECHNICAL RESEARCH CENTRE OF FINLAND YANG YANG, SHANGHAI RESEARCH CENTER ON WIRELESS COMMUNICATIONS, CAS SHANGHAI INSTITUTE OF MICROSYSTEM AND INFORMATION TECHNOLOGY HONGGANG ZHANG, ZHEJIANG UNIVERSITY HAESIK KIM, VTT TECHNICAL RESEARCH CENTRE OF FINLAND KARI HORNEMAN, NOKIA SIEMENS NETWORKS.

jueves, 25 de abril de 2013

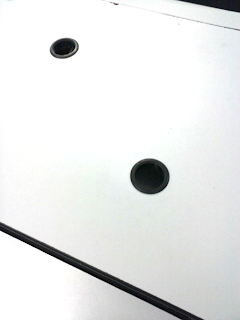

Actividad 7: Detección de Agujeros

Para ésta semana en el laboratorio, se nos pidió tener la detección de de agujeros.

Importancia:

La detección de agujeros es una de las repuestas que se aplican principalmente en la industria de la manufactura, enfocada principalmente en en la creación de piezas sólidas. Un ejemplo a mencionar es al momento de detectar fisuras u orificios en las piezas que se elaboraron, en la cual ayudan a clasificarlas, ya sea para quitarlas de la línea de producción u obtener las que no tienen imperfecciones.

Desarrollo:

Para poder tener una buena detección de histogramas, recomiendo hacer el uso de filtros o normalizar la imagen, en mi caso lo que emplie fue ordenar la lista, ya que sin el uso de éste, lo que se obtendría sería muchas líneas horizontales y verticales.

Resultados

Referencia:

http://elisa.dyndns-web.com/~elisa/teaching/comp/vision/agujeros.pdf

Importancia:

La detección de agujeros es una de las repuestas que se aplican principalmente en la industria de la manufactura, enfocada principalmente en en la creación de piezas sólidas. Un ejemplo a mencionar es al momento de detectar fisuras u orificios en las piezas que se elaboraron, en la cual ayudan a clasificarlas, ya sea para quitarlas de la línea de producción u obtener las que no tienen imperfecciones.

Desarrollo:

Para poder tener una buena detección de histogramas, recomiendo hacer el uso de filtros o normalizar la imagen, en mi caso lo que emplie fue ordenar la lista, ya que sin el uso de éste, lo que se obtendría sería muchas líneas horizontales y verticales.

[imagen original]

[primeros resultados]

[imagen sin filtros]

[imagen sin filtro]

Resultados

Referencia:

http://elisa.dyndns-web.com/~elisa/teaching/comp/vision/agujeros.pdf

martes, 23 de abril de 2013

Actividad 8: Lectura científica mecanismos de control de congestión

Para ésta semana se nos pidió hacer un resumen de un documento científico, relacionado con los mecanismos de control de congestión, el documento seleccionado fue el siguiente:

Congestion Control Mechanisms and the Best Effort Service Model

Panos Gevros, Jon Crowcroft, Peter Kirstein, and Saleem Bhatti

University College London

Introducción:

En los últimos años ha habido una considerable investigación hacia la ampliación de la arquitectura de Internet para proporcionar garantías de calidad de servicio enfocadas principalmente en las aplicaciones multimedia en tiempo real.

Un requisito importante es prevenir la congestión del colapso, mantener los niveles de congestión bajos y garantizar la equidad.

Internet fue diseñado simplemente para la entrega de paquetes. Sin embargo los acontecimientos recientes, tales como la comercialización y la diversidad de requisitos de aplicación hacen que sea obvio que se necesita una definición más concreta del tipo de servicio prestado al usuario.

La descripción del servicio prestado por la red es llama modelo de servicio.

En la Internet todos los paquetes se tratan de la misma forma sin ningún tipo de discriminación. Esto es conocido como el mejor modelo de servicio. El mejor modelo de servicio no tiene especificación formal, sino que se especifica operativamente, ya que la entrega de paquetes debe de ser un éxito a un fracaso.

El problema de la congestión

La congestión es el estado de la sobrecarga de recursos de red donde se aproxima o supera la capacidad del mismo. Los recursos de red son limitados y en la mayoría de los casos es caro. Este tipo de problema es presentado en la internet, encontrando el primero problema como la distribución de recursos no coordinada.

Por ejemplo, en un servidor llegan varios paquetes IP al mismo tiempo, que necesitan ser transmitido en el mismo enlace de salida. Por consiguiente, no todos ellos se pueden reenviar al mismo tiempo, tiene que haber una orden de servicio. Así que son mantenidos en el búfer aquellos paquetes que esperan la transmisión.

Las fuentes que transmiten al mismo tiempo pueden crear una demanda de recursos de red más altas que la red puede manejar en un determinado enlace. El espacio de memoria intermedia en los routers ofrece un primer nivel de protección contra un aumento en la tasa de llegada de tráfico. Sin embargo, si la situación persiste, el espacio de tolerancia se es agotada y el router tiene que empezar a dejar caer los paquetes.

El problema de la congestión no se puede resolver mediante la introducción de espacio de memoria intermedia "infinita" dentro de la red; las colas serían entonces crecer sin límite, y el retardo de extremo a extremo aumentarían y los paquetes que se encuentran en ella expirarían.

La amenaza de la congestión collapse

La congestión en Internet puede originar una alta tasa de pérdida de paquetes, el aumento de los retrasos, e incluso puede romper todo el sistema al causar congestión del colapso. Este es un estado en el que cualquier aumento en la carga ofrecida conduce a una disminución en el trabajo útil realizado por la red.

Otra forma de colapso de congestión es el de los paquetes no entregados, en este caso se desperdicia ancho de banda mediante la entrega de paquetes que serán dados de baja antes de que lleguen a su destino final.

Fairness

La noción de "fairness" es de gran importancia en el mejor esfuerzo a Internet debido a la falta de control de explícita admisión y garantías de servicios cuantitativos. "Fairness" es conceptualmente relacionada con el control de congestión, en condiciones de carga de baja demanda y estas son satisfechas, no se tiene la necesidad de compensaciones y sin más consideraciones para las decisiones que llevan a la asignación equitativa de los recursos. "Fairness" se convierte en un problema cuando existen demandas. La importancia de la "fairness" no se obtiene de la nada, sino que es el resultado de una discusión optimización bajo incertidumbre.

El rol de la política

"Fairness" no debe implicar necesariamente una distribución equitativa de los recursos a todos los usuarios con demandas insatisfechas. Una asignación equitativa de los recursos generalmente se define con respecto a una determinada política. La política es el reglamento unificado de acceso a los recursos de red y servicios basados en criterios administrativos.

Puede ser expresado en diferentes niveles:

- Macroscopicamente a nivel de red, teniendo en cuenta la topología, la conectividad, los objetivos de rendimiento de extremo a extremo y el estado dinámico de la red.

- A nivel de nodo en el que un conjunto de mecanismos como la clasificación, vigilancia, gestión de memoria intermedia y programación permiten intenciones administrativas que se traducen en un tratamiento diferencial de paquetes.

Escalas de tiempo de compartimiento de ancho de banda

En el ancho de banda de Internet se comparte entre muchos flujos diferentes, por lo tanto, una disminución en el uso de recursos por un flujo puede aumentar potencialmente la asignación justa de los otros flujos que comparten parte de su camino con ese flujo, y viceversa.

Mecanismos de control de congestión

La Internet es descentralizada por naturaleza, que comprende muchos dominios administrativos heterogéneos. Así que se identifican dos grandes clases de mecanismos de control de congestión con respecto al lugar donde se implementan estos mecanismos: los mecanismos basados en host y la basada en router.

Toda la arquitectura de Internet se basa en el concepto de que todos los estados de flujo relacionado debe mantenerse en los hosts, por lo tanto, los mecanismos de control de congestión fueron principalmente implementado en los hosts finales.

Fases de control de congestión

Es evidente que la congestión puede evitarse a costa de una baja utilización de los recursos, sin embargo, esto es generalmente indeseable. Por lo tanto, el objetivo de cualquier mecanismo de control de congestión, con respecto a la utilización de recursos, es para operar el recurso en una región cerca de su capacidad.

Hay dos fases en el control de congestión:

- Evitar la congestión cuando el sistema opera sobre su capacidad

- Recuperación de la congestión, cuando el estado del sistema es entre su capacidad y el acantilado, y la congestión de manera que la carga total se debe disminuir para evitar el colapso del (de los que puede que no sea posible recuperar).

Mecanismos de retroalimentación

El mecanismo utilizado para notificar al remitente sobre congestión de la red o la tasa de envío apropiada se llama la retroalimentación, e implica tanto a los routers que generan las señales de congestión y el huésped receptores que se propaga la señal al remitente para interpretarlo en consecuencia. Podemos encontrar dos tipos de congestión: implícito y explícito.

Conclusión

El empleo de mejorar el servicio ha sido exitoso para el tráfico de datos, que hoy representa la gran mayoría del tráfico de Internet. La razón principal para la consecución de QoS fue su preocupación por las exigencias de las nuevas aplicaciones multimedia en tiempo real y transmisión, que no pudieron ser atendidas en el modelo de servicio existente en determinada época.

Crítica personal

En lo personal éste documento científico me ayudo a comprender un poco más del servicio que abarca la transmisión de paquetes, donde me podría ser de mucha ayuda en mi entorno laboral, aplicando una mejora de servicio con los servicios web, como así su administración y el prevenir de los problemas mencionados con anterioridad.

Al igual este tipo de lectura, sería de gran interés o utilidad para cualquier usuario de la web, ya que te da la idea más amplia del problema de las congestiones de la red y muchas veces recurrimos a decir que tiene la culpa nuestro proveedor de servicio web, cuando en realidad tenemos como miles de pestañas del navegador web abiertas, junto con otros puertos abiertos o en tal caso que demora determinada página en abrirse creyendo que la culpa es de nuestra ancha de banda, cuando en realidad podría ser de la página a la que buscamos acceder.

Referencias:

Panos Gevros, Jon Crowcroft, Peter Kirstein, and Saleem Bhatti.

University College London

Actividad 8: Resumen Usabilidad en sistemas de Cómputo Ubicuo

Para ésta semana se nos pidió hacer un resumen de un documento científico , relacionado a la usabilidad en sistemas de computo ubicuo, el documento relacionado es el siguiente:

Schmidt, define el contexto como "Conocimiento del usuario y el estado del dispositivo de TI, incluyendo entorno, situación, y, en menor medida, la ubicación". El contexto es determinable por los sensores integrados en el entorno físico en el que la actividad de un participante es mensurable. Esto implica que los ambientes físicos son espacios de información y sensibilidad al contexto es principalmente un problema de ingeniería que hay que resolver. La solución será entonces entornos diseñados para apoyar y adaptarse a las actividades llevadas a cabo dentro de ellos.

Dourish, propone un enfoque alternativo en el que se pone énfasis principalmente en la interacción entre los usuarios y la tecnología, en lugar de en la propia tecnología. Un elemento importante de este enfoque es investigar cómo se produce esta interacción, centrándose en los elementos sociales, culturales y de organización.

Teorías de Aprendizaje

Las teorías socio-constructivistas y socioculturales ponen más énfasis en el contexto histórico, cultural y social para el aprendizaje.

Vygotsky, afirma que la situación socio-cultural es el principal fuente para por porcionarel aprendizaje y la colaboración de ésta es fundamental para apoyar a los estudiantes a alcanzar su potencial. Estas teorías son muy influyentes tanto en la práctica educativa y el diseño y desarrollo de tecnologías para el aprendizaje.

Lave, también considera el aprendizaje como una actividad destacable, donde se hace mención en la interacción, las redes sociales son principalmente importantes en la formación de prácticas en el campo. En este contexto, los estudiantes colaboran, intercambiar información y compartir ideas para proporcionar significado y la comprensión a través de la comunidad.

Suchman, dice que el contexto da sentido al aprendizaje. Por ejemplo, el aprendizaje no se produce en el ambiente de un salón de clases, pero se contextualiza en el transcurso de éste.

Brown, dice que las abstracciones rechazados, defienden un tipo de aprendizaje donde no es independiente de las situaciones en las que se utiliza. Las tecnologías móviles pueden desempeñar un papel mediador importante en el apoyo a los intercambios de colaboración y el intercambio de ideas, además de la adaptación de las actividades de aprendizaje.

Modelos Conceptuales

Avances emergentes en tecnologías móviles y de computación contextual-consciente proporcionan nuevas oportunidades para captar y aprovechar la esencia de contexto.

Lonsdale, define una descripción jerárquica de contexto, utilizando como la base para el desarrollo de una arquitectura de software. Su modelo considera el contexto como una entidad dinámica con dependencias históricas, es decir, en función del tiempo.

Constructores de Contexto para el aprendizaje

En la delimitación de los constructores, se busca conocer la crítica sobre el contexto de una perspectiva de aprendizaje. Dando una mayor importancia centrada en el alumno y sus necesidades de desarrollo de aplicaciones basado en las construcciones específicas del contexto en el que está interesado. El contexto es más que la identificación de las características ambientales dinámicas y relaciona con él "contexto del usuario, incluyendo la situación social descrita por Schilit. "Mobile HCI" tiene una gran importancia desempeñar en la interfaz entre las características ambientales y el contexto que aprende.

Cada constructor tiene un contexto de aprendizaje de una manera diferente y puede ayudar a centrar el proceso de diseño y desarrollo de aplicaciones de aprendizaje móvil.

Implicaciones para HCI Móviles

Las implicaciones para el diseño de aplicaciones de aprendizaje contextualizados para dispositivos móviles son múltiples y muy variables, donde podemos mencionar dos algunos de ellos:

La relación de las construcciones a conciencia del contexto:

Las construcciones nos permiten identificar problemas relacionados con el diseño y el uso de aplicaciones de aprendizaje móvil en relación con la información contextual relevante.

Diseño para aprendizaje:

"Mobile HCI" diseñadores deben tener en cuenta las similitudes y diferencias entre diversas situaciones de aprendizaje y cómo se puede utilizar la información contextual de delinear estos.

Conclusión

Actualmente se tiene un gran interés en esta área, donde podemos ver que es muy apoyado y que futuramente será cada vez empleado.

Este documento científico en lo personal me resulta de mucha ayuda, ya que actualmente me encuentro en ésta área, donde desconocía o contaba con limitada información relacionada a la usabilidad en móviles, el aprendizaje que se hace de éste y la importancia del aprendizaje del contexto para su estudio, aplicado en los móviles.

Hay que mencionar que la definición del aprendizaje de contexto, es muy variante y muy compleja de definir, por el amplio campo que se le puede dar a éste.

Referencia:

http://www.lkl.ac.uk/niall/context-mobilehci-crc.pdf

Mobile HCI and the learning context: an exploration

Niall Winters and Sara Price

London Knowledge Lab

University of London

23-29 Emerald Street

London WC1N 3QS

Introducción:

El diseño y desarrollo de dispositivos y servicios son muy empleados al momento de buscar nuevas alternativas relacionadas al aprendizaje de los móviles, de aquí surge una nueva área de investigación y desarrollo muy importante en los últimos años. Varios prototipos interesantes han sido probados empleando esto como mencionando: diversos sectores, guías de los museos, los juegos móviles y últimamente.

La idea de "contexto" como base para el diseño de aplicaciones móviles es especialmente atractivo, ya que proporciona la posibilidad de adaptar las situaciones en una gran variedad de maneras relevantes para el usuario en el momento.

El potencial que se tienen en los dispositivos y servicios móviles para tomar en cuenta el contexto, es una característica que ayuda mucho para apoyar el aprendizaje que se busca tener en torno al contexto.

Para comenzar a desarrollar esta comprensión, el contexto de aprendizaje a través de la identificación de lo que construye plazo de contexto para el aprendizaje.

Perspectivas en el Contexto:

El contexto es una noción compleja de definir. Aunque el concepto de contexto se está desarrollando y se obtiene o se define de la computación contextual-consciente.

A continuación diferentes definiciones de distintos autores:

Dey, define el contexto "Como cualquier información que se puede utilizar para caracterizar la situación de una entidad". El enfoque de esta definición es en la interacción entre un usuario y una aplicación.

Dourish, propone un enfoque alternativo en el que se pone énfasis principalmente en la interacción entre los usuarios y la tecnología, en lugar de en la propia tecnología. Un elemento importante de este enfoque es investigar cómo se produce esta interacción, centrándose en los elementos sociales, culturales y de organización.

Teorías de Aprendizaje

Las teorías socio-constructivistas y socioculturales ponen más énfasis en el contexto histórico, cultural y social para el aprendizaje.

Vygotsky, afirma que la situación socio-cultural es el principal fuente para por porcionarel aprendizaje y la colaboración de ésta es fundamental para apoyar a los estudiantes a alcanzar su potencial. Estas teorías son muy influyentes tanto en la práctica educativa y el diseño y desarrollo de tecnologías para el aprendizaje.

Lave, también considera el aprendizaje como una actividad destacable, donde se hace mención en la interacción, las redes sociales son principalmente importantes en la formación de prácticas en el campo. En este contexto, los estudiantes colaboran, intercambiar información y compartir ideas para proporcionar significado y la comprensión a través de la comunidad.

Suchman, dice que el contexto da sentido al aprendizaje. Por ejemplo, el aprendizaje no se produce en el ambiente de un salón de clases, pero se contextualiza en el transcurso de éste.

Brown, dice que las abstracciones rechazados, defienden un tipo de aprendizaje donde no es independiente de las situaciones en las que se utiliza. Las tecnologías móviles pueden desempeñar un papel mediador importante en el apoyo a los intercambios de colaboración y el intercambio de ideas, además de la adaptación de las actividades de aprendizaje.

Modelos Conceptuales

Avances emergentes en tecnologías móviles y de computación contextual-consciente proporcionan nuevas oportunidades para captar y aprovechar la esencia de contexto.

Lonsdale, define una descripción jerárquica de contexto, utilizando como la base para el desarrollo de una arquitectura de software. Su modelo considera el contexto como una entidad dinámica con dependencias históricas, es decir, en función del tiempo.

Constructores de Contexto para el aprendizaje

En la delimitación de los constructores, se busca conocer la crítica sobre el contexto de una perspectiva de aprendizaje. Dando una mayor importancia centrada en el alumno y sus necesidades de desarrollo de aplicaciones basado en las construcciones específicas del contexto en el que está interesado. El contexto es más que la identificación de las características ambientales dinámicas y relaciona con él "contexto del usuario, incluyendo la situación social descrita por Schilit. "Mobile HCI" tiene una gran importancia desempeñar en la interfaz entre las características ambientales y el contexto que aprende.

Cada constructor tiene un contexto de aprendizaje de una manera diferente y puede ayudar a centrar el proceso de diseño y desarrollo de aplicaciones de aprendizaje móvil.

Implicaciones para HCI Móviles

Las implicaciones para el diseño de aplicaciones de aprendizaje contextualizados para dispositivos móviles son múltiples y muy variables, donde podemos mencionar dos algunos de ellos:

La relación de las construcciones a conciencia del contexto:

Las construcciones nos permiten identificar problemas relacionados con el diseño y el uso de aplicaciones de aprendizaje móvil en relación con la información contextual relevante.

Diseño para aprendizaje:

"Mobile HCI" diseñadores deben tener en cuenta las similitudes y diferencias entre diversas situaciones de aprendizaje y cómo se puede utilizar la información contextual de delinear estos.

Conclusión

Actualmente se tiene un gran interés en esta área, donde podemos ver que es muy apoyado y que futuramente será cada vez empleado.

Este documento científico en lo personal me resulta de mucha ayuda, ya que actualmente me encuentro en ésta área, donde desconocía o contaba con limitada información relacionada a la usabilidad en móviles, el aprendizaje que se hace de éste y la importancia del aprendizaje del contexto para su estudio, aplicado en los móviles.

Hay que mencionar que la definición del aprendizaje de contexto, es muy variante y muy compleja de definir, por el amplio campo que se le puede dar a éste.

Referencia:

http://www.lkl.ac.uk/niall/context-mobilehci-crc.pdf

Tarea 6: Detección de Agujeros

Para ésta semana en la clase de visión se nos pidió hacer la detección de agujeros a partir de una imagen dada, tanto así obtener su centro, rellenar el agujero y obtener el porcentaje que tiene.

Importancia:

La detección de agujeros es una de las repuestas que se aplican principalmente en la industria de la manufactura, enfocada principalmente en en la creación de piezas sólidas. Un ejemplo a mencionar es al momento de detectar fisuras u orificios en las piezas que se elaboraron, en la cual ayudan a clasificarlas, ya sea para quitarlas de la línea de producción u obtener las que no tienen imperfecciones.

Desarrollo:

Dejo el código incompleto en la cuál obtuve los histogramas, faltando implementar, la parte del bfs y detección de centros.

Resultados y Notas:

Para poder tener una buena detección de histogramas, recomiendo hacer el uso de filtros o normalizar la imagen, en mi caso lo que emplie fue ordenar la lista, ya que sin el uso de éste, lo que se obtendría sería muchas líneas horizontales y verticales.

Referencia:

http://elisa.dyndns-web.com/~elisa/teaching/comp/vision/agujeros.pdf

Importancia:

La detección de agujeros es una de las repuestas que se aplican principalmente en la industria de la manufactura, enfocada principalmente en en la creación de piezas sólidas. Un ejemplo a mencionar es al momento de detectar fisuras u orificios en las piezas que se elaboraron, en la cual ayudan a clasificarlas, ya sea para quitarlas de la línea de producción u obtener las que no tienen imperfecciones.

Desarrollo:

Dejo el código incompleto en la cuál obtuve los histogramas, faltando implementar, la parte del bfs y detección de centros.

Resultados y Notas:

Para poder tener una buena detección de histogramas, recomiendo hacer el uso de filtros o normalizar la imagen, en mi caso lo que emplie fue ordenar la lista, ya que sin el uso de éste, lo que se obtendría sería muchas líneas horizontales y verticales.

[imagen original]

[primeros resultados]

[imagen sin filtros]

[imagen sin filtro]

Referencia:

http://elisa.dyndns-web.com/~elisa/teaching/comp/vision/agujeros.pdf

jueves, 18 de abril de 2013

Actividad 6: Reconocimiento de Elipses y Rellenado del fondo

Para ésta actividad se nos encargó implementar en el código que ya se tenía donde se detecta elipses, rellenar el fondo de éste, la idea sería aplicar el bfs en una vez que se encuentra el elipse y así colorearlo.

En ésta ocasión no pude realizar la actividad, por lo tanto me quede en el mismo código que había puesto en la entrada de clase, de detección de elipses, así que esta entrada es para no tener un np.

En ésta ocasión no pude realizar la actividad, por lo tanto me quede en el mismo código que había puesto en la entrada de clase, de detección de elipses, así que esta entrada es para no tener un np.

martes, 16 de abril de 2013

Actividad 7: Simulación de Tráfico con ns-2

Para esta semana se nos encargo hacer una simulación empleando ns-2 y observar el desempeño que se tiene en nuestro sistema.

Desarrollo

En mi caso lo que busque simular, era el comportamiento que se tiene entre dos ruters (en dos casas), donde se estan conectando por udp dos nodos al ruter 1 y mandan la información a otro nodo y este se encuentra en el ruter 2. El tipo de tipología que se tiene es estrella, donde se tiene unido ambos ruters.

Código de la Simulación con NS-2:

Resultado:

La salida fueron cortadas, para no mostrar todo el resultado.

Medidas de desempeño

Para las medidas de desempeño me base en el código de awk de un compañero de clase, aqui la liga, donde se busca obtener la latencia y el rendimiento de lo obtenido de la simulación del archivo trace.tr.

Con lo obtenido, si graficó en gnuplot, donde podemos ver las variaciones de desempeño.

Conclusiones:

En la latencia podemos observar como no se tienen tantas variaciones y tiende a ser logarítmica, en cambio en el rendimiento de desempeño se puede observar como se tienen diferentes variaciones, que es cuando empieza a tener pérdidas en los paquetes.

Desarrollo

[imagen de la simulación realizada]

En mi caso lo que busque simular, era el comportamiento que se tiene entre dos ruters (en dos casas), donde se estan conectando por udp dos nodos al ruter 1 y mandan la información a otro nodo y este se encuentra en el ruter 2. El tipo de tipología que se tiene es estrella, donde se tiene unido ambos ruters.

Código de la Simulación con NS-2:

Resultado:

La salida fueron cortadas, para no mostrar todo el resultado.

Medidas de desempeño

Para las medidas de desempeño me base en el código de awk de un compañero de clase, aqui la liga, donde se busca obtener la latencia y el rendimiento de lo obtenido de la simulación del archivo trace.tr.

Con lo obtenido, si graficó en gnuplot, donde podemos ver las variaciones de desempeño.

[rendimiento de la simulación]

[latencia]

Conclusiones:

En la latencia podemos observar como no se tienen tantas variaciones y tiende a ser logarítmica, en cambio en el rendimiento de desempeño se puede observar como se tienen diferentes variaciones, que es cuando empieza a tener pérdidas en los paquetes.

Actividad 7: Resumen, Localización en interiores y exteriores

La actividad de ésta semana consistió en buscar un documento académico que no sea tesis, donde hablara sobre la localización de dispositivos en interiores y en exteriores, para ésta actividad elegí:

Location Systems for Ubiquitous Computing, de Jeffrey Hightower & Gaetano Borriello, de la Universidad de Washington, dejo aquí el enlace.

Resumen:

En el documento mencionan la importancia de las nuevas tecnologías, que deberán conocer la ubicación física de las cosas, para que puedan grabar y reportar a nosotros.

Uno de los problemas que se han ido encontrando a lo largo del tiempo es la detección de ubicación automática, ya que cada enfoque resuelve un poco diferente determinado problema planteado, ya que varían en muchos parámetros, como los fenómenos físicos que se utilizan para la determinación de la ubicación, requisitos de alimentación, infraestructura contra elementos portátiles (uno de los problemas más comunes in interiores), y la respuesta en el tiempo y el espacio.

Posición Física y Localización Simbólica

Un sistema de localización puede proporcionar dos tipos de información: la física y simbólica. Por ejemplo el GPS proporciona posiciones físicas (47 ° 39'17'' N 122 ° 18'23 por'' W, altura de 20,5 metros). Un lugar simbólico abarca ideas abstractas de dónde está algo: en la cocina, en Monterrey, cerca de un buzón de correo, en un tren que se aproxima Denver.

Un sistema que proporciona una posición física por lo general puede ser aumentado para proporcionar información de ubicación correspondiente simbólico con información adicional, la infraestructura, o ambos. Un ejemplo a mencionar de alguna tecnología que hace esto es la api de google donde nosotros le podemos decir un lugar en específico como las calles o la ciudad y te da la información física, al igual viceversa).

Exactitud y precisión

Un sistema de localización debe informar ubicaciones precisas y consistentes. La importancia de esto es conocer y tener en claro la exactitud de algún elemento, nosotros lo podemos entender aplicado en algunos receptores GPS de bajo costo, ya que puede localizar posiciones a menos de 10 metros aproximadamente el 95 por ciento de las mediciones. Unidades diferenciales más caras suelen hacer mucho mejor, llegando de 1 a 3 metros de precisión el 99 por ciento de las veces. Los porcentajes indican la precisión o la frecuencia con la que podemos esperar para conseguir esa precisión.

Escala

Un sistema de localización de detección puede ser capaz de localizar objetos en todo el mundo, dentro de un área metropolitana, a través de un campus, en un edificio particular, o dentro de una habitación individual. Además, el número de objetos que el sistema puede localizar con una cierta cantidad de infraestructura o en un momento dado puede ser limitada. Por ejemplo, el GPS de espionaje puede servir a un número ilimitado de destinatarios en todo el mundo utilizando 24 satélites.

Reconocimiento

Para las aplicaciones que necesitan para reconocer o clasificar los objetos situados para poder realizar una acción específica en función de su ubicación. Por ejemplo, uno de los casos más comunes es en las empresas de mensajería donde se busca reconocer la posición de determinado paquete. Un sistema de proximidad que consiste etiquetar determinados objetos para así tener su ubicación

Costo

Podemos determinar el coste de un sistema de detección de ubicación de varias maneras. Los costos de tiempo incluyen factores tales como la duración del proceso de instalación y las necesidades del sistema de administración.

Ad hoc detección

Este enfoque de la localización de objetos sin hacer uso de la infraestructura o el control central toma prestadas ideas de la comunidad ad hoc de investigación en red. En un puramente ad hoc ubicación de detección del sistema, todas las entidades se convierten en objetos móviles con los mismos sensores y capacidades. Para calcular su ubicación, los objetos cooperan con otros objetos cercanos al compartir datos de los sensores para excluir el error de medición en general. De esta manera, un conjunto de objetos de ad hoc obtiene una estimación precisa de las posiciones de todos los objetos cercanos. Las técnicas para la construcción de sistemas ad hoc como la triangulación que utiliza múltiples mediciones de distancia entre puntos conocidos, o a través de angulación, la Proximidad, mide la cercanía a un conjunto conocido de puntos y Análisis de escena, que analiza una vista desde un punto de vista particular.

Location Systems for Ubiquitous Computing, de Jeffrey Hightower & Gaetano Borriello, de la Universidad de Washington, dejo aquí el enlace.

Resumen:

En el documento mencionan la importancia de las nuevas tecnologías, que deberán conocer la ubicación física de las cosas, para que puedan grabar y reportar a nosotros.

Uno de los problemas que se han ido encontrando a lo largo del tiempo es la detección de ubicación automática, ya que cada enfoque resuelve un poco diferente determinado problema planteado, ya que varían en muchos parámetros, como los fenómenos físicos que se utilizan para la determinación de la ubicación, requisitos de alimentación, infraestructura contra elementos portátiles (uno de los problemas más comunes in interiores), y la respuesta en el tiempo y el espacio.

Posición Física y Localización Simbólica

Un sistema de localización puede proporcionar dos tipos de información: la física y simbólica. Por ejemplo el GPS proporciona posiciones físicas (47 ° 39'17'' N 122 ° 18'23 por'' W, altura de 20,5 metros). Un lugar simbólico abarca ideas abstractas de dónde está algo: en la cocina, en Monterrey, cerca de un buzón de correo, en un tren que se aproxima Denver.

Un sistema que proporciona una posición física por lo general puede ser aumentado para proporcionar información de ubicación correspondiente simbólico con información adicional, la infraestructura, o ambos. Un ejemplo a mencionar de alguna tecnología que hace esto es la api de google donde nosotros le podemos decir un lugar en específico como las calles o la ciudad y te da la información física, al igual viceversa).

Exactitud y precisión

Un sistema de localización debe informar ubicaciones precisas y consistentes. La importancia de esto es conocer y tener en claro la exactitud de algún elemento, nosotros lo podemos entender aplicado en algunos receptores GPS de bajo costo, ya que puede localizar posiciones a menos de 10 metros aproximadamente el 95 por ciento de las mediciones. Unidades diferenciales más caras suelen hacer mucho mejor, llegando de 1 a 3 metros de precisión el 99 por ciento de las veces. Los porcentajes indican la precisión o la frecuencia con la que podemos esperar para conseguir esa precisión.

Escala

Un sistema de localización de detección puede ser capaz de localizar objetos en todo el mundo, dentro de un área metropolitana, a través de un campus, en un edificio particular, o dentro de una habitación individual. Además, el número de objetos que el sistema puede localizar con una cierta cantidad de infraestructura o en un momento dado puede ser limitada. Por ejemplo, el GPS de espionaje puede servir a un número ilimitado de destinatarios en todo el mundo utilizando 24 satélites.

Reconocimiento

Para las aplicaciones que necesitan para reconocer o clasificar los objetos situados para poder realizar una acción específica en función de su ubicación. Por ejemplo, uno de los casos más comunes es en las empresas de mensajería donde se busca reconocer la posición de determinado paquete. Un sistema de proximidad que consiste etiquetar determinados objetos para así tener su ubicación

Costo

Podemos determinar el coste de un sistema de detección de ubicación de varias maneras. Los costos de tiempo incluyen factores tales como la duración del proceso de instalación y las necesidades del sistema de administración.

Ad hoc detección

Este enfoque de la localización de objetos sin hacer uso de la infraestructura o el control central toma prestadas ideas de la comunidad ad hoc de investigación en red. En un puramente ad hoc ubicación de detección del sistema, todas las entidades se convierten en objetos móviles con los mismos sensores y capacidades. Para calcular su ubicación, los objetos cooperan con otros objetos cercanos al compartir datos de los sensores para excluir el error de medición en general. De esta manera, un conjunto de objetos de ad hoc obtiene una estimación precisa de las posiciones de todos los objetos cercanos. Las técnicas para la construcción de sistemas ad hoc como la triangulación que utiliza múltiples mediciones de distancia entre puntos conocidos, o a través de angulación, la Proximidad, mide la cercanía a un conjunto conocido de puntos y Análisis de escena, que analiza una vista desde un punto de vista particular.

Técnicas de Localización:

Conclusión:

Podemos decir que la localización es uno de los aspectos más importantes que día a día nos vamos encontrando que es aplicada a nuevas tecnologías, actualmente hay un campo de desarrollo muy grande en esta área, ya sea para crear nuevos sistemas de ubicación al igual en nuevas formas de interactuar con ellas, viendo un ejemplo muy bueno, es foursquare, donde une los sistemas de ubicación que incorpora un dispositivo móvil para así tener un sistema donde interactuar según la posición del usuario, otro en la realización de reportes, google maps, realidad aumentada con la cámara para detectar algún objeto, entre otros.

lunes, 15 de abril de 2013

Detección de Elipses

Para ésta ocasión se nos pidió hacer la detección de elipses dada una imagen, a continuación dejo el código que lo tengo incompleto, pero en si lo que busco es obtener el número de intersecciones que se tiene de la figura, obtenida de los puntos de borde y su gradiente, para así conocer su centro del elipse.

Código:

Para el código me base en los anteriores que tenía donde se aplica escala de grises, convolusión, defección de formas y normalizar, deja aquí la liga.

Referencias:

http://www.wikillerato.org/Circunferencias_tangentes_conocido_el_punto_de_tangencia.html

Código:

Para el código me base en los anteriores que tenía donde se aplica escala de grises, convolusión, defección de formas y normalizar, deja aquí la liga.

Referencias:

http://www.wikillerato.org/Circunferencias_tangentes_conocido_el_punto_de_tangencia.html

jueves, 11 de abril de 2013

Algoritmo de Huffman

En esta entrada lo que se buscó fue la implementación del algoritmo de Huffman que básicamente consiste en comprimir cadenas.

Algoritmo de Huffman:

Dejo un video donde nos explican sencillamente como se hace éste algoritmo

Implementación:

Para su implementación se desarrollo en python y lo buscado fue que el programa te generara una cadena aleatoria, esta cadena es guardada en binaria, a la cadena creada aplicamos el algoritmo de huffman, y esta es guardada en binario, teniendo éstos dos nos servirá para hacer una pequeña demostración de lo obtenido.

Generar Cadena, obtenemos las veces las veces que se repiten y Ordenamos la lista

Algoritmo de Huffman:

Dejo un video donde nos explican sencillamente como se hace éste algoritmo

Implementación:

Para su implementación se desarrollo en python y lo buscado fue que el programa te generara una cadena aleatoria, esta cadena es guardada en binaria, a la cadena creada aplicamos el algoritmo de huffman, y esta es guardada en binario, teniendo éstos dos nos servirá para hacer una pequeña demostración de lo obtenido.

Generar Cadena, obtenemos las veces las veces que se repiten y Ordenamos la lista

Obtenemos las llaves por así decirlo (uniones o enlaces) que se tienen de los nodos

Comprimimos la cadena original y generamos el archivo binario

Descomprimimos la cadena comprimida para obtener la original

Generamos gráfo de nuestra llaves, la cual se empleo la librería networkx, donde me base de éste código

Main

Experimento

Las salidas que podemos ver en mi experimento fue la longitud del tamaño de la cadena original comparando con la cadena binaria y su llave.

Obteniendo como resultado, que si se tiene una diferencia de la longitud de las cadenas siendo mucho más pequeña cuando se aplica el algoritmo de Huffman y en el ejemplo mencionado podemos ver que ocupa solo el 29.8% porciento del la longitud de la cadena original, asi que podemos decir que se redujo hasta un 70% el mensaje.

También se crearon dos archivos el primero que contiene la cadena original y el segundo que es un archivo binario, com se puede ver el tamaño de éstos tiene una gran diferencia, que en archivo con la cadena es de 37KB y en el archivo binario de 5KB.

También podemos ver como éstan enlazados los nodos de las llaves obtenidas y cuales son los nodos con mayor peso.

Notas:

Debo de mencionar un agradecimiento a un compañero de clase por ayudarme en el desarrollo del programa, dejo el link del blog.

Referencias:

https://www.udacity.com/wiki/creating_network_graphs_with_python

http://es.wikipedia.org/wiki/Codificaci%C3%B3n_Huffman

http://stackoverflow.com/questions/10804659/python-dictionary-count

http://wiki.python.org/moin/HowTo/Sorting/

http://www.youtube.com/watch?v=8Gf8wutvS1w

También se crearon dos archivos el primero que contiene la cadena original y el segundo que es un archivo binario, com se puede ver el tamaño de éstos tiene una gran diferencia, que en archivo con la cadena es de 37KB y en el archivo binario de 5KB.

También podemos ver como éstan enlazados los nodos de las llaves obtenidas y cuales son los nodos con mayor peso.

Notas:

Debo de mencionar un agradecimiento a un compañero de clase por ayudarme en el desarrollo del programa, dejo el link del blog.

Referencias:

https://www.udacity.com/wiki/creating_network_graphs_with_python

http://es.wikipedia.org/wiki/Codificaci%C3%B3n_Huffman

http://stackoverflow.com/questions/10804659/python-dictionary-count

http://wiki.python.org/moin/HowTo/Sorting/

http://www.youtube.com/watch?v=8Gf8wutvS1w

martes, 9 de abril de 2013

Actividad 6: Métodos de ruteo y creación de topología en NS2

Para ésta entrada mostraremos como formar una topología y aplicar un enrutamiento utilizando el simulador NS-2.

En este caso veremos aplicado en una topología mixta mandando mensajes con el protocolo udp y veremos como se comporta al momento de estar tirando las aristas en la que se conecta con el nodo 5 que es el destino, mandándolas desde el nodo 0.

Inicializamos los nodos que vamos a empelar para el envio de paquetes

Hacemos las uniones entre los nodos

Creamos el tipo de conexión de datos a enviarse, en nuestro caso es udp y se lo asignamos al nodo 0 e indicamos que el destino será nuestro nodo 5

Vamos indicando los nodos que iremos tirando, para ser su comportamiento

Código completo:

Video:

En este caso veremos aplicado en una topología mixta mandando mensajes con el protocolo udp y veremos como se comporta al momento de estar tirando las aristas en la que se conecta con el nodo 5 que es el destino, mandándolas desde el nodo 0.

Inicializamos los nodos que vamos a empelar para el envio de paquetes

Hacemos las uniones entre los nodos

Creamos el tipo de conexión de datos a enviarse, en nuestro caso es udp y se lo asignamos al nodo 0 e indicamos que el destino será nuestro nodo 5

Vamos indicando los nodos que iremos tirando, para ser su comportamiento

Código completo:

Video:

Actividad 6: Sugerencias de mejora en requerimientos y diseños de prototipos.

Automóvil Seguro

Sugerencias requerimientos:

En este proyecto en mi opinión me gusto que hayan segmentado en dos partes y las mantengan ellos claro, que es la de base y Estación/Fuera de Estación, en la parte de planeación se me hace que falto comentar un poco más del desarrollo, entorno al material a usarse se ve que tienen la idea en claro.

Sugerencia prototipo:

Podría emplearse un modelo en escala para hacer las pruebas y tener una pequeña representación, ya sea un carro de radiocontrol, al igual estaría muy interesante y llamativo si se implementa en un carro.

Computadora Inteligente

Sugerencias requerimientos:

La idea esta bien definida, en mi opinión les falto meterle un poco más a la calendarización al igual que la idea del desarrollo, ya sean algunos diagramas o módulos a emplearse, el hardware a emplearse se ve que esta bien definido.

Sugerencia prototipo:

Emplear una computadora y estaría excelente y pudieran implementarlo en dispositivos móviles, como la nueva tecnología que emplea samsung en su galaxy s4.

Oficina Personalizada

Sugerencias requerimientos:

La descripción y los elementos a emplearse creo que estan bien definidos, en lo que les falla un poco es la calendarización y los módulos a emplearse, me gustaría que que lo definieran un poco más.

Sugerencias prototipo:

Podría emplear una casa en miniatura para su pruebas y representación, pero estaría excelente si lo implementaran en alguna oficina y así se tenga una retroalimentación con los usuarios que esto ayudaría mucho en el proyecto, al igual me gusto la idea de rfid para identificar a cada usuario, pero no estaría malo emplear dispósitivos móviles, para tener una mayor interacción al igual que se puede emplear para futuros desarrollos.

Proyecto Localizador

Sugerencias en requerimientos:

Me parece que esta todo bien definido entorno al material y software a emplearse, la única duda que tengo es que ellos mencionan como ejemplo que emplearán siri y de lo que tengo entendido es que apple no proporciona la api, me pareció bien como esta definido el calendario al igual poniendo los roles que tendrá cada miembro del usuario.

Sugerencias prototipo:

Mencionan que lo buscan emplear como tags, así que estaría bien desarrollar un componente que sea pequeño y discreto al igual que sea económico producirse, ya que el usuario buscaría ponerlo en varios elementos importantes y pequeños, tales como llaves, celular, controles, equipos electrónicos, entre otros, podrían implementar Voice Recognition API, que es una librería que interactúa con voz para implementarse en Android.

Galería Inteligente

Sugerencias requerimientos:

La idea esta bien definida, en mi opinión en lo que falla es en los elementos que van a emplear al igual el desarrollo o los módulos a emplearse, no estaría mal que mostraran algunos diagramas, la calendarización creo que esta bien estructurada, solo falto definir los roles de cada uno de los desarrolladores.

Sugerencias prototipo:

Sería buena idea implementar elementos en miniatura, en escala o mejor aún una maqueta, haciendo un pequeño simulacro de como es la interacción del entorno con el usuario.

Cama Inteligente

Sugerencias en requerimientos:

La idea la tienen muy en claro al igual que los elementos que van a emplear, me gustaría que mencionaran un poco mas de los componentes a desarrollar, al igual en la calendarización los roles que hará cada uno de los integrantes.

Sugerencias en diseño de prototipo:

Al igual que los demás podrían emplear una cama en miniatura o escala, para su presentación, pero estaría genial mostrar algún video de como empleado en una cama.

Casa Inteligente

Sugerencias en requerimientos:

La idea la tienen muy en claro, al igual que los elementos y componentes a usar y desarrollar, la calendarización manejan bien los tiempos al igual que los roles que tendrá cada uno.

Sugerencias prototipo:

Igual que los proyectos anteriores, sería buena idea utilizar una modelo en escala o una maqueta donde se representen todos los elementos y sería buena idea tener la implementación en una casa para así tener la retroalimentación con los usuarios.

Garage Inteligente

Sugerencias en requerimientos:

La idea la tienen muy en claro, los componentes a usar y desarrollar los tienen muy en claro, al igual que la calendarización tienen los roles y las actividades bien definidas.

Sugerencias prototipo:

Al igual que los proyectos anteriores estaría bien emplearlo en un ejemplo a escala o una maqueta y la misma sugerencia que las demás, de implementarse en un garage para tener la retroalimentación, al igual sería una buena sugerencia de trabajar en el producto final con lo demás equipos que tengan que ver con casa inteligente, para así tener un sistema más completo.

Sugerencias requerimientos:

En este proyecto en mi opinión me gusto que hayan segmentado en dos partes y las mantengan ellos claro, que es la de base y Estación/Fuera de Estación, en la parte de planeación se me hace que falto comentar un poco más del desarrollo, entorno al material a usarse se ve que tienen la idea en claro.

Sugerencia prototipo:

Podría emplearse un modelo en escala para hacer las pruebas y tener una pequeña representación, ya sea un carro de radiocontrol, al igual estaría muy interesante y llamativo si se implementa en un carro.

Computadora Inteligente

Sugerencias requerimientos:

La idea esta bien definida, en mi opinión les falto meterle un poco más a la calendarización al igual que la idea del desarrollo, ya sean algunos diagramas o módulos a emplearse, el hardware a emplearse se ve que esta bien definido.

Sugerencia prototipo:

Emplear una computadora y estaría excelente y pudieran implementarlo en dispositivos móviles, como la nueva tecnología que emplea samsung en su galaxy s4.

Oficina Personalizada

Sugerencias requerimientos:

La descripción y los elementos a emplearse creo que estan bien definidos, en lo que les falla un poco es la calendarización y los módulos a emplearse, me gustaría que que lo definieran un poco más.

Sugerencias prototipo:

Podría emplear una casa en miniatura para su pruebas y representación, pero estaría excelente si lo implementaran en alguna oficina y así se tenga una retroalimentación con los usuarios que esto ayudaría mucho en el proyecto, al igual me gusto la idea de rfid para identificar a cada usuario, pero no estaría malo emplear dispósitivos móviles, para tener una mayor interacción al igual que se puede emplear para futuros desarrollos.

Proyecto Localizador

Sugerencias en requerimientos:

Me parece que esta todo bien definido entorno al material y software a emplearse, la única duda que tengo es que ellos mencionan como ejemplo que emplearán siri y de lo que tengo entendido es que apple no proporciona la api, me pareció bien como esta definido el calendario al igual poniendo los roles que tendrá cada miembro del usuario.

Sugerencias prototipo:

Mencionan que lo buscan emplear como tags, así que estaría bien desarrollar un componente que sea pequeño y discreto al igual que sea económico producirse, ya que el usuario buscaría ponerlo en varios elementos importantes y pequeños, tales como llaves, celular, controles, equipos electrónicos, entre otros, podrían implementar Voice Recognition API, que es una librería que interactúa con voz para implementarse en Android.

Galería Inteligente

Sugerencias requerimientos:

La idea esta bien definida, en mi opinión en lo que falla es en los elementos que van a emplear al igual el desarrollo o los módulos a emplearse, no estaría mal que mostraran algunos diagramas, la calendarización creo que esta bien estructurada, solo falto definir los roles de cada uno de los desarrolladores.

Sugerencias prototipo:

Sería buena idea implementar elementos en miniatura, en escala o mejor aún una maqueta, haciendo un pequeño simulacro de como es la interacción del entorno con el usuario.

Cama Inteligente

Sugerencias en requerimientos:

La idea la tienen muy en claro al igual que los elementos que van a emplear, me gustaría que mencionaran un poco mas de los componentes a desarrollar, al igual en la calendarización los roles que hará cada uno de los integrantes.

Sugerencias en diseño de prototipo:

Al igual que los demás podrían emplear una cama en miniatura o escala, para su presentación, pero estaría genial mostrar algún video de como empleado en una cama.

Casa Inteligente

Sugerencias en requerimientos:

La idea la tienen muy en claro, al igual que los elementos y componentes a usar y desarrollar, la calendarización manejan bien los tiempos al igual que los roles que tendrá cada uno.

Sugerencias prototipo:

Igual que los proyectos anteriores, sería buena idea utilizar una modelo en escala o una maqueta donde se representen todos los elementos y sería buena idea tener la implementación en una casa para así tener la retroalimentación con los usuarios.

Garage Inteligente

Sugerencias en requerimientos:

La idea la tienen muy en claro, los componentes a usar y desarrollar los tienen muy en claro, al igual que la calendarización tienen los roles y las actividades bien definidas.

Sugerencias prototipo:

Al igual que los proyectos anteriores estaría bien emplearlo en un ejemplo a escala o una maqueta y la misma sugerencia que las demás, de implementarse en un garage para tener la retroalimentación, al igual sería una buena sugerencia de trabajar en el producto final con lo demás equipos que tengan que ver con casa inteligente, para así tener un sistema más completo.

Suscribirse a:

Entradas (Atom)

+14.18.23.png)

+14.31.29.png)

+11.33.52.png)

+11.34.22.png)

+09.24.54.png)

+09.24.49.png)